スタートページ>

Web教材目次>

選択肢試験目次

ip171 ITパスポート試験 平成29年度春期

ストラテジ系

[ip171-01]

個人情報保護法で定める個人情報取扱事業者に該当するものはどれか。

ア 1万人を超える預金者の情報を管理している銀行

イ 住民基本台帳を管理している地方公共団体

ウ 受験者の個人情報を管理している国立大学法人

エ 納税者の情報を管理している国税庁

【解答】

正解:ア

個人情報保護法での個人情報取扱事業者の定義

個人情報データベース等を事業の用に供している者

適用除外

国や地方公共団体等:この法律とは別に「行政等個人情報保護法」の適用 →イ・エは×

報道,学術研究,宗教,政治などの団体は,それぞれの本来の業務遂行の観点から適用除外 →ウは×

したがってアが○

[ip171-02]

マーケティングミックスの検討に用いる考え方の一つであり,売り手側の視点を分類したものはどれか。

ア 4C イ 4P ウ PPM エ SWOT

【解答】

正解:イ

アは×。4C:4Pを顧客の視点から。Customer Value≒Product,Customer cost≒Price,Convenience≒Place,Communication≒Promotion

イは○。4P:問題文の通り。Product,Price,Place,Promotion

ウは×。PPM:各製品(事業)への経営資源配分。花形商品,問題児,金のなる木,負け犬

エは×。SWOT:環境による戦略策定。強み,弱み,機会,脅威

[ip171-03]

経営戦略との整合性を確保した全社的な情報システムの整備計画の策定を行うことになった。この活動の責任者として,最も適切な者はどれか。

ア CIO イ CTO ウ 基幹事業の部門長 エ 情報システムの企画担当者

【解答】

正解:ア

アは○。CIO(Chief Information Officer):情報担当役員,最高IT責任者。ITガバナンスを確立する任務。

イは×。CTO(Chief Technical Officer):最高技術責任者≒技術担当役員。システムとは直接の関係はない。

ウ・エは×。権限・責任が部分的であり全社的問題には不適切。実行チームの一員としては適切

[ip171-04]

システムのライフサイクルを,企画プロセス,要件定義プロセス,開発プロセス,運用・保守プロセスに分けたとき,業務を実現させるためのシステムの機能を明らかにするプロセスとして,適切なものはどれか。

ア 企画プロセス イ 要件定義プロセス ウ 開発プロセス エ 運用・保守プロセス

【解答】

正解:イ

- アは×。企画プロセス:経営・事業の目的,目標を達成するために必要なシステムに関する要件の集合とシステム化の方針,及び,システムを実現するための実施計画を得る

- イは○。新たに構築するシステム化の範囲を明確にし,システムが持つべき要件を列挙・検討して利害関係者間で合意する。

- ウは×。新たに開発するシステムへの要件にブレークダウンして,それを満足するための作業を決定する

- エは×。システムを改善・変更する作業,運用に関する作業の定義,運用テストの実施,移行への支援,利用者教育と支援,システムや業務の運用の評価など

参照:

「共通フレーム」

[ip171-05]

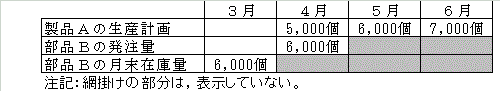

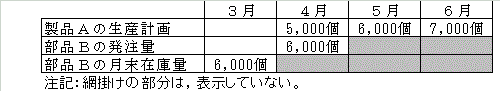

製品Aを1個生産するためには,外部から調達する部品Bを1個必要とする。部品Bは,毎月の第1営業日に発注し,その月の最終営業日に納品され,翌月以降の生産に使用される。製品Aの4月から3か月間の生産計画が表のとおりであるとき,5月の第1営業日に部品Bを最低何個発注する必要があるか。ここで,3月末の部品Bの在庫は6,000個であり,4月第1営業日に6,000個の発注を行っているものとする。また,仕掛残及び安全在庫は考えないものとする。

ア 5,000 イ 6,000 ウ 7,000 エ 8,000

【解答】

正解:イ

製品Aを1個生産するのに部品B1個が必要 → 製品A生産量=部品B消費量

4月末部品B在庫量=3月末部品B在庫量-4月部品B消費量(製品A生産量)+4月部品B発注量

= 6,000- 5,000 + 6,000 = 7,000[個]

6月に7,000個生産 → 5月末に 7,000個の在庫が必要

5月部品B発注量=5月末部品B在庫量-4月末部品B在庫量+5月部品B消費量(製品A生産量)

= 7,000 - 7,000 + 6,000 = 6,000[個] → イが○

[ip171-06]

一連のプロセスにおけるボトルネックの解消などによって,プロセス全体の最適化を図ることを目的とする考え方はどれか。

ア CRM イ HRM ウ SFA エ TOC

【解答】

正解:エ

アは×。CRM(Customer Relationship Management:顧客関係管理):顧客に関する情報を共有・管理し,顧客満足を得るように常に最適な対応をすること

イは×。HRM(Human Resource Management):社員の能力を最大限に引き出すためのキャリアパスの設定,教育・育成,スキル管理などを総合的にマネジメントする経営手法

ウは×。SFA(Sales Force Automation):営業活動を情報技術で支援する

エは○。TOC(Theory of Constraints):問題文の通り

[ip171-07]

エンタープライズアーキテクチャ(EA)の説明として,最も適切なものはどれか。

- ア 企業の情報システムにおいて,起こりうるトラブルを想定して,その社会的影響などを最低限に食い止めるための対策

- イ 現状の業務と情報システムの全体像を可視化し,将来のあるべき姿を設定して,全体最適化を行うためのフレームワーク

- ウ コスト,品質,サービス,スピードを革新的に改善するために。ビジネス・プロセスを考え直し,抜本的デザインし直す取り組み

- エ ソフトウェアをサービスと呼ばれる業務機能上の単位で部品化し,それらを組み合わせてシステムを柔軟に構築する仕組み

【解答】

[ip171-08]

企業の事業展開における垂直統合の事例として,適切なものはどれか。

ア あるアパレルメーカは工場の検品作業を関連会社に委託した。

イ ある大手商社は海外から買い付けた商品の販売拡大を目的に,大手小売店を子会社とした。

ウ ある銀行は規模の拡大を目的に,M&Aによって同業の銀行を買収した。

エ 多くのPC組立メーカが特定のメーカの半導体やOSを採用した。

【解答】

正解:イ

アは×。同一事業内での業務分担だとすれば水平分業,生産→検品の川上川下事業だとすれば垂直分業

イは○。買付→販売の関係であり,子会社化は統合なので垂直統合

ウは×。同一事業での拡大なので水平統合

エは×。一つの事業の中での分業なので水平分業

参照:「成長ベクトルと多角化戦略」

[ip171-09]

新しい業務システムの発注に当たり,発注元企業がベンダ企業に対して求めるべき提案事項として,最も適切なものはどれか。

ア 現行システムの問題点 イ 新システム開発の実施体制

ウ 新システムの狙いと要件 エ 提案内容の評価基準

【解答】

正解:イ

RFPで提案書に求める内容である。提案システムの概要,費用,納期,開発体制,ベンダの能力などベンダを決定するのに必要な事項である。

アは×。発注元企業がRFPを作成する以前に検討する事項

イは○。提案システム実現の可能性を判断するのに必要な事項

ウは×。RFPに示すべき事項

エは×。提案書を受ける以前に発注元企業で設定しておくべき事項

参照:「システム外注の手順」

[ip171-10]

PCのオペレーティングシステムを構築するプログラムを知的財産として保護する法律はどれか。

ア 意匠法 イ 回路配置法 ウ 実用新案法 エ 著作権法

【解答】

正解:エ

アは×。工業デザインなど物品の形状・模様・色彩の権利

イは×。半導体集積回路の回路配置に関する権利

ウは×。敷居が低い特許権に似た概念。審査不要

エは〇。著作に関する権利。プログラムは著作物である。

参照:「知的財産権の体系」,

「プログラムと著作権」

[ip171-11]

検索エンジンの検索結果が上位に表示されるよう,Webページ内に適切なキーワードを盛り込んだり,HTMLやリンクの内容を工夫したりする手法はどれか。

ア BPO イ LPO ウ MBO エ SEO

【解答】

正解:エ

アは×。BPO(Business Process Outsourcing):自社の業務の一部を外部の専門業者に企画・設計・運営まで一括して委託すること

イは×。LPO(Landing Page Optimization):ランディングページ最適化。サイト訪問者が最初に訪れるページを工夫して取引成功率を向上させる手段

ウは×。MBO(Management Buyout),会社の経営陣が株主より自社の株式を譲受してTOBに対抗する

エは○。SEO(Search Engine Optimization):問題文の通り

[ip171-12]

国民生活の安心や安全を損なうような,企業の法令違反行為の事実を,労働者が公益通報者保護法で定められた通報先に通報した場合,その労働者は解雇などの不利益を受けないよう同法によって保護される。a~dのうち,公益通報者保護法が保護の対象としている「労働者」に該当するものだけをすべて挙げたものはどれか。

a アルバイト

b 正社員

c パートタイマ

d 派遣労働者

ア a,b,c,d イ a,b,d ウ b,c,d エ b,d

【解答】

正解:ア

「公益通報者保護法」:公益通報(内部告発)者が会社から不当な報復を受けないように保護する法律

通報者は,労働者(正社員だけでなく非正規労働者も含む),派遣労働者,請負契約による労働者

→a,b,c,d全てが対象 → アが○

[ip171-13]

派遣先の行為に関する記述a~dのうち,適切なものだけを全て挙げたものはどれか。

a 派遣契約の種類を問わず,特定の個人を指名して派遣を要請した。

b 派遣労働者が派遣元を退職した後に自社で雇用した。

c 派遣労働者を仕事に従事させる際に,自社の従業員の中から派遣先責任者を決めた。

d 派遣労働者を自社とは別の会社に派遣した。

ア a,c イ a,d ウ b,c エ b,d

【解答】

正解:ウ

aは×。労働者特定行為(指名派遣)の禁止

bは○。

cは○。

dは×。二重派遣の禁止

したがってウが○

参照:「労働者派遣法」

[ip171-14]

DFDの表記に関する記述として,最も適切なものはどれか。

ア 時間の経過や状況の変化に伴う,システムの状態の遷移を表記する。

イ システムで扱う実体同士を関連付けて,データの構造を表記する。

ウ システムを構成する要素の属性や操作,要素同士の関係を表記する。

エ データの流れに注目し,業務のデータの流れと処理の関係を表記する。

【解答】

[ip171-15]

不適切な行為a~cのうち,不正アクセス禁止法において規制されている行為だけを全て挙げたものはどれか。

- a 他人の電子メールの利用者IDとパスワードを,正当な理由なく本人に無断で第三者に提供する。

- b 他人の電子メールの利用者IDとパスワードを,本人に無断で使用してネットワーク経由でメールサーバ上のその人の電子メールを閲覧する。

- c メールサーバにアクセスできないよう,電子メールの利用者IDとパスワードを無効にするウイルスを作成する。

ア a イ a,b ウ a,b,c エ b

【解答】

[ip171-16]

CADの説明として,適切なものはどれか。

ア コンピュータを利用して教育を行うこと

イ コンピュータを利用して製造作業を行うこと

ウ コンピュータを利用して設計や製図を行うこと

エ コンピュータを利用してソフトウェアの設計・開発やメンテナンスを行うこと

【解答】

正解:ウ

アは×。CAI(Computer Assisted Instruction)又はe-ラーニング

イは×。CAM(Computer Aided Manufacturing)

ウは○。CAD(Computer Aided Design)

エは×。CASE(Computer Aided Software Engineering)

[ip171-17]

意匠権による保護の対象として,適切なものはどれか。

ア 幾何学的で複雑なパターンが造形美術のような,プリント基板の回路そのもの

イ 業務用車両に目立つように描かれた,企業が提供するサービスの名称

ウ 工芸家がデザインし職人が量産できる,可愛らしい姿の土産物の張子の虎

エ 魚のうろこのような形の重なりが美しい,山の斜面に作られた棚田の景観

【解答】

正解:ウ

アは×。回路配置利用権

イは×。商標権

ウは○。意匠権

エは×。自然を主体とする景観なので知的財産権の対象にはならない。

参照:「知的財産権の体系」

[ip171-18]

システム開発において作成されるRFPに記載される情報に関する記述として,最も適切なものはどれか。

ア ITベンダが発注側企業に,開発期間の見積りを示す。

イ ITベンダが発注側企業に,調達条件を示す。

ウ 発注側企業がITベンダに,導入システムの概要を示す。

エ 発注側企業がITベンダに,開発体制を示す。

【解答】

正解:ウ

RFP(Request For Proposal)は,開発すべきシステムに関して,発注側企業が発注側企業に示す提案依頼書 →ア・イは×

開発体制はITベンダの提案書に記載される事項 →エは×

導入システムの具体的内容は提案書の内容になるが,どのようなシステムにしたいか,その概要はRFPで示す必要がある。 →ウが○

[ip171-19]

システムのライフサイクルを,企画プロセス,要件定義プロセス,開発プロセス,運用プロセス及び保守プロセスとしたとき,企画プロセスのシステム化計画で明らかにする内容として,適切なものはどれか。

ア 新しい業務へ切り替えるための移行手段,利用者の教育手段

イ 業務上実現すべき業務手順,入出力情報及び業務ルール

ウ 業務要件を実現するために必要なシステムの機能,システム構成条件

エ システム化する機能,開発スケジュール及び費用と効果

【解答】

正解:エ

アは×。運用プロセス

イは×。要件定義プロセス

ウは×。開発プロセス

エは○。企画プロセス

参照:「共通フレーム」

[ip171-20]

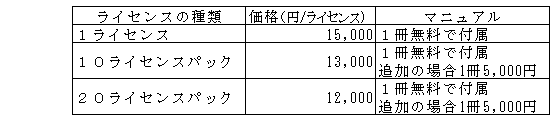

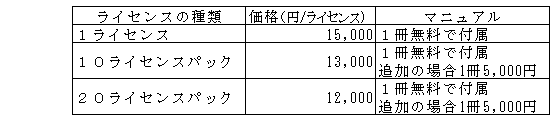

本社の10部署に合計50台のPCがあり,表計算ソフトが50ライセンスと各部署に最低1冊,すなわち合計10冊以上のマニュアルを必要としている。表に示す条件の場合,最も安く購入できる組合せはどれか。

ア 10ライセンスパック5個,マニュアル5冊を購入

イ 20ライセンスパック1個,10ライセンスパック3個,マニュアル6冊を購入

ウ 20ライセンスパック2個,10ライセンスパック1個,マニュアル7冊を購入

エ 20ライセンスパック2個,1ライセンス10個を購入

【解答】

正解:エ

必要数:ライセンス=50,マニュアル=10

ア イ ウ エ

ライセンス数 10*5=50 20*1+10*3=50 20*2+10*1=50 20*2+1*10=50

マニュアル無料数 1*5=5 1+3=4 2+1=3 2+10=12

マニュアル追加数 5 6 7 0

マニュアル合計 5+5=10 4+6=10 3+7=10 12+0=12

必要条件 満足 満足 満足 満足(2冊余り)

ライセンス費用 13*10*5=650 12*20*1+13*10*3=630 12*20*2+13*10*1=610 12*20*2+15*1*10=630

マニュアル費用 5*5=25 5*6=30 5*7=35 0

費用合計 650+25=675 630+30=660 610+35=645 630+0=630

エが最小の630,000[円]になり,マニュアルが2冊余る → エが○

[ip171-21]

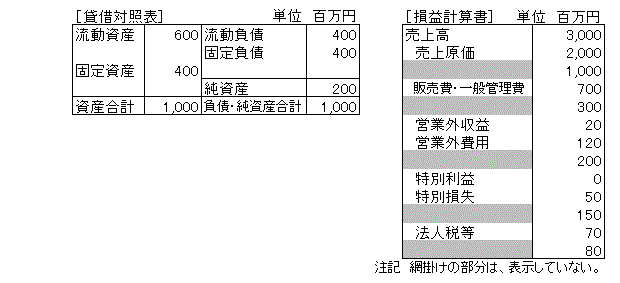

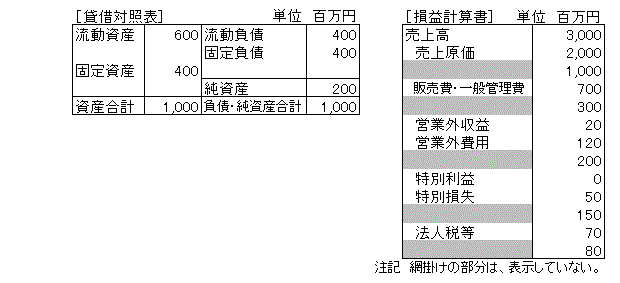

財務諸表から求められる総資産営業利益率は何%か。

ア 20 イ 25 ウ 30 エ 50

【解答】

正解:ウ

網掛けの項目を上から埋めていく。

売上総利益=売上高-売上原価=3,000-2,000=1,000

営業利益=売上総利益-販売費・一般管理費=1,000-700=300

経常利益=営業利益+営業外収益-営業外費用=300+20-120=200

税引前当期純利益=経常利益+特別利益-特別損失=200+0-50=150

当期純利益=税引前当期純利益-法人税等=150-70=80

総資産営業利益率=営業利益/総資産=300/1,000=0.3=30% →ウが○

参照:財務諸表,

財務比率

[ip171-22]

ICタグを使用した機能の事例として,適切なものはどれか。

ア POSレジにおけるバーコードの読取り

イ 遠隔医療システムの画像配信

ウ カーナビゲーションシステムにおける現在地の把握

エ 図書館の盗難防止ゲートでの持出しの監視

【解答】

正解:エ

アは×。OMR(Optical Mark Reader):光学式のスキャナ

イは×。大容量の通信回線による遠隔地とのネットワーク。ICタグとは無関係

ウは×。GPS(Global Positioning System):人工衛星通信による位置測定。ICタグとは無関係

エは○。ICタグ=RFID(Radio Frequency Identification):短距離無線通信,非接触。図書に付けたICカードをゲートで読込み図書管理システムに送る。システムが貸出状態でないとアラームが鳴る仕組み

[ip171-23]

組織の情報共有とコミュニケーションの促進を図るためにグループウェアを利用することを検討している。必要なサーバやソフトウェアを自社で購入せずに利用できるソリューションとして,適切なものはどれか。

ア ASP イ BPO ウ ISP エ SI

【解答】

正解:ア

アは○。ASP(Application Service Provider):問題文の通り

イは×。BPO(Business Process Outsourcing):自社の業務の一部を外部の専門業者に企画・設計・運営まで一括して委託する

ウは×。ISP(Internet Service Provider):インターネット接続サービスを行う事業者

エは×。SI(System Integrator):システム開発を一括して請負い,個々の業務をさらに外注するベンダ

[ip171-24]

マイナンバーを使用する行政手続きとして,適切でないものはどれか。

ア 災害対策の分野における被災者台帳の作成

イ 社会保障の分野における雇用保険などの資格取得や給付

ウ 税の分野における税務当局の内部事務

エ 入国管理の分野における邦人の出入国管理

【解答】

正解:エ

マイナンバー法では,利用目的を

社会保障(福祉,保健,医療など)→イ

税務 →ウ

災害対策(被災者対策など)→ア

の法令で定めた手続に限定している。 →エが×

[ip171-25]

企業が,異質,多様な人材の能力,経験,価値観を受け入れることによって,組織全体の活性化,価値創造力の向上を図るマネジメント手法はどれか。

ア カスタマーリレーションシップマネジメント

イ ダイバーシティマネジメント

ウ ナレッジマネジメント

エ バリューチェーンマネジメント

【解答】

[ip171-26]

企業の活動のうち,コンプライアンスの推進活動に関係するものはどれか。

- ア 営業担当者が保有している営業ノウハウ,顧客情報及び商談情報を営業部門で共有し,営業活動の生産性向上を図る仕組みを整備する。

- イ 顧客情報や購買履歴を顧客と接する全ての部門で共有し,顧客満足度向上を図る仕組みを整備する。

- ウ スケジュール,書類,伝言及び会議室予約情報を,部門やプロジェクトなどのグループで共有し,コミュニケーションロスを防止する。

- エ 法令順守を目指した企業倫理に基づく行動規範や行動マニュアルを制定し,社員に浸透させるための倫理教育を実施する。

【解答】

[ip171-27]

A社では,次の条件でeラーニングと集合教育の費用比較を行っている。年間のeラーニングの費用が集合教育の費用と等しくなるときの受講者は何人か。ここで,受講者のキャンセルなど,記載されている条件以外は考慮しないものとする。

[eラーニングの条件]

・費用は年間60万円の固定費と受講者1人当たり2,000円の運用費である。

[集合教育の条件]

・費用は会場費及び講師代として1回当たり25万円である。

・1回当たり50人が受講し,受講者が50人に満たない場合は開催しない。

ア 100 イ 150 ウ 200 エ 250

【解答】

正解:ウ

受講者数[人] ア(100) イ(150) ウ(200) エ(250)

eラーニング(A)

固定費[千円] 600 600 600 600

変動費[千円] 2*100=200 2*150=300 2*200=400 2*250=500

合計[千円] 600+200=800 600+300=900 600+400=1000 600+500=1100

集合教育(B)

回数[回] 100/50=2 150/50=3 200/50=4 250/50=5

費用[千円] 250*2=500 250*3=750 250*4=1000 250*5=1250

比較 A>B A>B A=B A<B

└→ ウが○

[ip171-28]

リアルタイムで画像処理を行うシステムを開発するために,必要となるCPU単一の性能を調べたところ,現在販売されているCPUの32倍の性能が必要であることが分かった。販売されるCPUの性能が2年ごとに倍増するとしたとき,このシステムに必要なCPUが販売されるのは何年後か。

ア 6 イ 10 ウ 16 エ 32

【解答】

正解:イ

現在のCPU性能を1とする。n年後の性能は2n/2になる。

2n/2=32=25

→n/2=5 → n=10 → イが○

[ip171-29]

BPM(Business Process Management)の説明として,適切なものはどれか。

- ア 地震,火災,IT障害及び疫病の流行などのリスクを洗い出し,それが発生したときにも業務プロセスが停止しないように,あらかじめ対処方法を考えておくこと

- イ 製品の供給者から消費者までをつなぐ一連の業務プロセスの最適化や効率の向上を図り,顧客のニーズに応えるとともにコストの低減などを実現すること

- ウ 組織,職務,業務フロー,管理体制,情報システムなどを抜本的に見直して,業務プロセスを再構築すること

- エ 組織の業務プロセスの効率的,効果的な手順を考え,その実行状況を監視して問題点を発見,改善するサイクルを継続的に繰り返すこと

【解答】

正解:エ

アは×。BCP(Business Continuity Plan)

イは×。SCM(Supply Chain Management)

ウは×。BPR(Business Process Reengineering)

エは○。BPM

[ip171-30]

バリューエンジニアリングでは,消費者の立場から,製品が有する機能と製品に要する総コストの比率で製品の価値を評価する。バリューエンジニアリングの観点での総コストの説明として,適切なものはどれか。

ア 新たな機能の研究や開発に要する費用

イ 消費者が製品を購入してから,使用し廃棄するまでに要する費用

ウ 製品の材料費に労務費と経費を加えた製造に要する費用

エ 製品の製造に用いる材料の調達や加工に要する費用

【解答】

正解:イ

バリューエンジニアリング(VE):必要な機能・品質を最低限の原価で得るために,設計や材料の仕様の変更,製造方法の変更,供給先の変更など社内外の知識を総合して組織的に永続的に行う活動。

本来は生産者側の改善運動の一つであるが,ここでは「消費者の立場」→イが○

ウの総コストをTCO(Total Cost of Ownership)という。

ウ以外は,生産者側の費用概念

アは研究開発費

イはABC(Activity Based Costing)

エは直接費用

[ip171-31]

ある商品を5,000個販売したところ,売上が5,000万円,利益が300万円となった。商品1個当たりの変動費が7,000円であるとき,固定費は何万円か。

ア 1,200 イ 1,500 ウ 3,500 エ 4,000

【解答】

正解:ア

変動費=5,000[個]×7,000[円/個]=3,500[万円]

固定費=売上高-変動費-利益

=5,000-3,500-300

=1,200[万円] →アが○

参照:損益分岐点

[ip171-32]

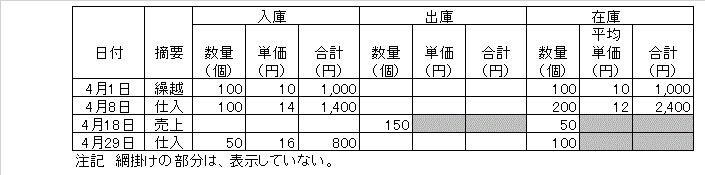

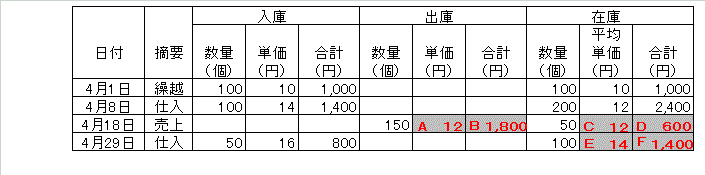

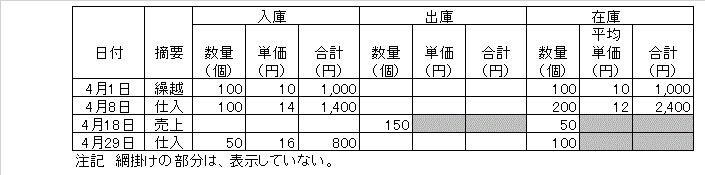

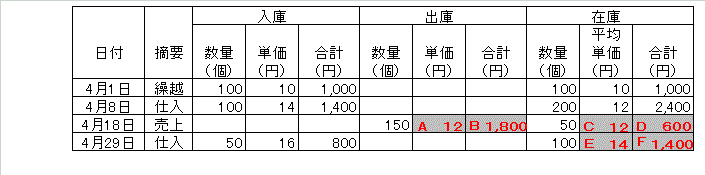

ある商品の4月の仕入と売上が表のとおりであるとき,移動平均法による4月末の商品の棚卸評価額は何円か。移動平均法とは,仕入れの都度,在庫商品の平均単価を算出し,棚卸評価額の計算には直前の在庫商品の平均単価を用いる方法である。

ア 1,280 イ 1,300 ウ 1,400 エ 1,500

【解答】

正解:ウ

4月18日:売上(出庫)のみ 在庫平均単価で出庫

A:出庫単価=直前(4月8日)の在庫平均単価=12

B:出庫合計=数量×単価=150×12=1,800

C:在庫平均単価=入荷がないので平均単価は直前の在庫平均単価と同じ=12

D:在庫合計=在庫数量×在庫平均単価=50×12=600

4月29日:仕入(入庫)のみ 数量50を単価15(在庫平均単価と異なる)

F:在庫合計=直前の在庫合計+当日の入庫合計=600+800=1,400 →ウが○

E:在庫平均単価=在庫合計/在庫数量=1,400/100=14

参照:在庫評価

[ip171-33]

POSシステムやSCMシステムにJANコードを採用するメリットとして,適切なものはどれか。

- ア ICタグでの利用を前提に作成されたコードなので,ICタグの性能を生かしたシステムを構築することができる。

- イ 画像を表現することが可能なので,商品画像と連動したシステムへの対応が可能となる。

- ウ 企業間でのコードの重複がなく,コードの一意性が担保されているので,自社のシステムで多くの企業の商品を取り扱うことができる。

- エ 商品を表すコードの長さを企業が任意に設定できるので,新商品の発売や既存商品の改廃への対応が容易である。

【解答】

正解:ウ

アは×。JANコードはICタグより以前から利用されている。

イは×。数字以外の情報は表現できない。

ウは○。

エは×。固定長である。

参照:「JANコード」

[ip171-34]

PPM(Proguct Portfolio Management)の目的として,適切なものはどれか。

- ア 事業を「強み」,「弱み」,「機会」,「脅威」の四つの視点から分析し,事業の成長戦略を策定する。

- イ 自社の独自技術やノウハウを活用した中核事業の育成によって,他社との差別化を図る。

- ウ 市場に投入した製品が「導入期」,「成長期」,「成熟期」,「衰退期」のどの段階にあるかを判断し,適切な販売促進戦略を策定する。

- エ 複数の製品や事業を市場シェアと市場成長率の視点から判断して,最適な経営資源の配分を行う。

【解答】

マネジメント系

[ip171-35]

ITIL(Information Technology Infrastructure Library)を説明したものはどれか。

ア ITサービスマネジメントのフレームワーク

イ ITに関する個人情報保護のフレームワーク

ウ ITに関する品質管理マネジメントのフレームワーク

エ グリーンITのフレームワーク

【解答】

[ip171-36]

情報システムに関するファシリティマネジメントの目的として,適切なものはどれか。

ア ITサービスのコストの適正化

イ 災害時などにおける企業の事業継続

ウ 情報資産に対する適切なセキュリティの確保

エ 情報処理関連の設備や環境の総合的な維持

【解答】

[ip171-37]

システム開発の見積方法として,類推法,積算法,ファンクションポイント法などがある。ファンクションポイント法の説明として,適切なものはどれか。

- ア WBSによって洗い出した作業項目ごとに見積もった工数を基に,システム全体の工数を見積もる方法

- イ システムで処理される入力画面や出力帳票,仕様ファイル数などをもとに,機能の数を図ることでシステムの規模を見積もる方法。

- ウ システムのプログラムステップを見積もった後,1人月の標準開発ステップから全体の開発工数を見積もる方法

- エ 従来開発した類似システムをベースに相違点を洗い出して,システムの開発工数を見積もる方法

【解答】

[ip171-38]

ソフトウェア開発プロジェクトにおけるプログラムの品質の指標として,適切なものはどれか。

ア 計画時の予算 イ 費用対効果 ウ 納期 エ バグ摘出数

【解答】

正解:エ

プログラムの品質→バグが少ないこと→バグ摘出数→エが○

参照:テストの管理

ア・イはコスト,ウはタイムのマネジメント

参照:QCT

[ip171-39]

ソフトウェアの開発に当たり,必要となる作業を階層構造としてブレークダウンする手法はどれか。

ア CMM イ ITIL ウ PERT エ WBS

【解答】

正解:エ

アは×。CMM(Capability Maturity Model):ソフトウェアプロセス成熟度モデル

イは×。ITIL(IT Infrastructure Library):ITサービスマネジメントを企画し運営するためのベストプラクティス

ウは×。PERT(Program Evaluation and Review Technique):工程管理のOR技法

エは○。WBS(Work Breakdown Structure)

[ip171-40]

ソフトウェア保守で行う作業はどれか。

ア ソフトウェア受入れテストの結果,発注者が開発者に依頼するプログラム修正

イ プログラムの単体テストで発見した機能不足を補うための,追加コードの作成

ウ プログラムの単体テストで発見したバグの修正

エ 本番業務で発生したシステム障害に対応するためのプログラム修正

【解答】

[ip171-41]

製品やサービスの納入者を選定するために用意するものとして,適切なものはどれか。

ア コミュニケーションマネジメント計画書

イ テストケース

ウ 評価基準

エ プロジェクト憲章

【解答】

正解:ウ

納入者選定は,RFPに応えた複数のベンダからの提案書を比較検討することにより行われる

→参照:「システム外注の手順」,

「ベンダの選定」

ア・エは×。調達プロジェクト開始時点で行われるプロジェクトマネジメントの文書。納入者選定に限定したものではない。

イは×。開発したプログラムのテストに使われる

ウは○。提案書を評価するために,RFP作成以前に作成するべき

[ip171-42]

情報システムの運用業務を社外に委託するとき,提供されるサービスの品質レベルを委託元と委託先の間で合意するために作成されるものはどれか。

ア ASP イ ISP ウ RFP エ SLA

【解答】

正解:エ

アは×。ASP(Application Service Provider):≒SaaS。利用企業がサーバやソフトウェアを自社に設置せずシステムを利用できるサービスを提供する事業者

イは×。ISP(Internet Service Provider):インターネット接続サービスを行う事業者

ウは×。RFP(Request For Proposal):提案依頼書。複数ベンダに発注を前提したシステム提案を求める文書

エは〇。SLA(Service Level Agreement):問題文の通り

[ip171-43]

プロジェクトのスコープにはプロジェクトの成果物の範囲を表す成果物スコープと,プロジェクトの作業の範囲を表すプロジェクトスコープがある。受注したシステム開発のプロジェクトを推進中に発生した事象a~cのうち,プロジェクトスコープに影響が及ぶものだけを全て挙げたものはどれか。

a 開発する機能要件の追加

b 担当するシステムエンジニアの交代

c 文書化する操作マニュアルの追加

ア a,b イ a,c ウ b エ b,c

【解答】

正解:イ

aは○。プロジェクト全体の遂行に影響を与える

bは×。人的資源マネジメントの範囲であり,部分的である

cは○。成果物そのものに影響するだけでなく,マニュアル作成作業のプロジェクトが必要になる

したがってイが○

参照:PMBOKの知識エリア

[ip171-44]

内部統制の構築に関して,次のa,bに入る軸の適切な組み合わせはどれか。

内部統制の構築には,[ a ],職務分掌,実施ルールの設定および[ b ]が必要である。

a b

ア 業務のIT化 業務効率の向上

イ 業務のIT化 チェック体制の確立

ウ 業務プロセスの明確化 業務効率の向上

エ 業務プロセスの明確化 チェック体制の確立

【解答】

正解:エ

a:内部統制は手作業業務も対象にしている。IT化を重視しているが必須なものではない。→ア・イは×

b:内部統制は業務の正確性を求めているので,チェック体制の確立が必要(エは○),業務効率は結果としての効果である(ウは×)

参照:「内部統制の実施基準」

[ip171-45]

プロジェクト管理の手法を適用するケースとして,最も適切なものはどれか。

ア コンピュータシステムの定常的なオペレーションに適用する。

イ システム開発業務を外部委託する場合に,料金設定の基準として適用する。

ウ システム開発部の職制を構成する場合に,フレームワークとして適用する。

エ チームを編成して,システムを構築するときに適用する。

【解答】

正解:エ

プロジェクトの定義⇔日常業務

独自性:同じことの繰り返しではない

有期性:開始と終了がある

アは×。日常業務,独自性・有期性がない

イ・ウは×。料金設定やフレームワーク作成の作業プロジェクトだが,その適用は独自性・有期性がない

エは○。システム構築は毎回異なるので独自性がある。チームは構築後解散するので有期性がある。

[ip171-46]

システム監査に当たるものはどれか。

ア 監査対象の情報システムの運用管理者が行う,日常点検

イ 監査対象の情報システムの運用担当者が行う,自己点検

ウ 監査対象の情報システムの利用者が行う,満足度評価

エ 内部監査の担当部署が行う,監査対象の情報システムの評価

【解答】

正解:エ

システム監査は,独立かつ専門的な立場のシステム監査人が,検証又は評価する→エが○

他は,被監査部門関係者が行うので監査ではない(その実施状況は監査の対象になる)

参照:「システム監査基準」

[ip171-47]

あるシステム開発プロジェクトでは,システムを構成する一部のプログラムが複雑で,そのプログラムの作成には高度なスキルを保有する特定の要員を確保する必要があった。そこで,そのプログラムの開発の遅延に備えるために,リスク対策を検討することにした。リスク対策を,回避,低減,受容,転嫁に分類するとき,低減に該当するものはどれか。

- ア 高度なスキルを保有する要員が確保できない可能性は低いと考え,特別な対策は採らない。

- イ スキルはやや不足しているが,複雑なプログラムの開発が可能な代替要員を参画させ,大きな遅延にならないようにする。

- ウ 複雑なプログラムの開発を外部委託し,期日までに成果物を納入する契約を締結する。

- エ 複雑なプログラムの代わりに,簡易なプログラムを組み合わせるように変更し,高度なスキルを保有していない要員でも開発できるようにする。

【解答】

正解:イ

アは×。受容

イは○。低減

ウは×。転嫁

エは×。回避

参照:リスク対応

[ip171-48]

プロジェクトで実施する作業の順序設定に関して,次の記述中のa,bに入れる字句の適切な組合せはどれか。

成果物を作成するための作業を,管理しやすい単位に[ a ]によって要素分解し,それらの順序関係を[ b ]によって表示する。

a b

ア WBS アローダイヤグラム

イ WBS パレート図

ウ ガントチャート アローダイヤグラム

エ ガントチャート パレート図

【解答】

正解:ア

WBS(Work Breakdown Structure):作業を階層構造としてブレークダウンする手法

ガントチャート:工程計画・進捗管理のための図表

パレート図:現象や原因などの項目を件数の大きい順に並べた棒グラフと,その累積和を折れ線グラフで表したもの。重点対策検討に役立つ

アローダイヤグラム:作業を矢線で表し,作業の先行・後続関係を示す図。日程計画手法であるPERTに用いる

aはWBS,bはアローダイヤグラム →アが○

[ip171-49]

ITガバナンスの説明として,最も適切なものはどれか。

ア 企業などにおけるコンプライアンス向上のための取組みのことである。

イ 経営目標を達成するために,情報システム戦略を策定し,戦略の実行を統制することである。

ウ 情報技術に関するリスクの管理手法のことである。

エ 情報システムの開発において,組織がもっているプロジェクトマネジメントの能力のことである。

【解答】

正解:イ

アは×。コンプライアンス(法令順守)はITガバナンスの重要な要素ではあるが,ITに限定したものではない

イは○。ITガバナンスとは,経営の観点からIT戦略をマネジメントすること

ウは×。技術リスク管理は,経営戦略実現に重要な要素であるが,ITに直接関係するとはいえない

エは×。プロジェクトマネジメント能力は,ITガバナンスの実現を強化する内部環境の一つだが,部分的である

[ip171-50]

プロジェクトチームのメンバがそれぞれ1対1で情報の伝達を行う必要がある。メンバが10人から15人に増えた場合に,情報の伝達を行うために必要な経路はいくつ増加するか。

ア 5 イ 10 ウ 60 エ 105

【解答】

正解:ウ

メンバ人数をn人とすると,経路数Sは「n人から2人を取り出した組合せの数」である。

S=nC2=n(n-1)/2

参照:「順列・組合せ」

n=10:S10=10×(10-1)/2=45

n=15:S15=15×(15-1)/2=105

増加数=S15-S10=105-45=60 →ウが○

[ip171-51]

システム監査における被監査部門の役割として,適切なものはどれか。

ア 監査に必要な資料や情報を提供する。

イ 監査報告書に示す指摘事項や改善提案に対する改善実施状況の報告を受ける。

ウ システム監査人から監査報告書を受領する。

エ 予備調査を実施する。

【解答】

正解:ア

アは○。

イは×。監査依頼者(通常は経営者)。監査人のフォロー業務でもある。

ウは×。監査依頼者(通常は経営者)

エは×。監査人

参照:「システム監査基準」

[ip171-52]

サービスデスクが行うこととして,適切なものはどれか。

ア インシデントの根本原因を排除し,インシデントの再発防止を行う。

イ インシデントの再発防止のために,変更されたソフトウェアを導入する。

ウ サービスに対する変更を一元的に管理する。

エ 利用者からの問合せの受付けや記録を行う

【解答】

正解:エ

サービスデスクは,利用者からの問い合わせ,障害報告,改善提案,クレームなどITサービスに関する総合窓口 →エが○

他は専門スタッフの任務(参照:サービス運用のプロセス)

ア:問題管理, イ:リリース管理 ウ:変更管理

[ip171-53]

プロジェクトにおけるスコープとは,プロジェクトの成果物及び成果物を作成するために行わなければならない作業のことである。あるシステム開発プロジェクトにおいて,システム要件定義,設計,プログラミング,テストを実施する。a~cのうち,このプロジェクトのスコープに含まれるものとして,適切なものだけを全て挙げたものはどれか。

a 開発するシステムやその設計書

b テスト完了後の本番稼働時における保守作業

c プロジェクトメンバ育成計画の作成や実施

ア a イ a,c ウ b,c エ c

【解答】

正解:イ

aは○。これらはプロジェクトの成果物

bは×。システム開発プロジェクトは本番移行で完了。保守作業は範囲外

cは○。プロジェクトの成果を得るために必要

したがってイが○

[ip171-54]

システム開発プロセスで用いられる技法であるユースケースの特徴を説明したものとして,最も適切なものはどれか。

- ア システムで使われるデータを定義することから開始し,それに基づいてシステム機能を設計する。

- イ データとそのデータに対する操作を一つのまとまりとして管理し,そのまとまりを組み合わせてソフトウェアを開発する。

- ウ モデリング言語の一つで,オブジェクトの構造や振る舞いを記述する複数種類の表記法を使い分けて記述する。

- エ ユーザがシステムを使うときのシナリオに基づいて,ユーザとシステムのやり取りを記述する。

【解答】

テクノロジ系

[ip171-55]

USBメモリなどにファイルを保存する代わりに,インターネットを介して,自由に読み書きできるインターネット上のファイルの保存領域はどれか。

ア cookie イ RAID ウ オンラインストレージ エ クローラ

【解答】

正解:ウ

アは×。cookie:先に入力したデータやアクセスした内容などを次にアクセスするまで保管する仕組み。悪用される危険性もある。

イは×。RAID(Redundant Arrays of Independent(Inexpensive) Disks):ディスクの多重化による高速化や信頼性の向上の技術

ウは○。オンラインストレージ 問題文の通り

エは×。クローラ:検索エンジンで使うWebページ収集ロボット

[ip171-56]

PCのキーボードのテンキーの説明として,適切なものはどれか。

- ア 改行コードの入力や,日本語入力変換で変換を確定させるときに押すキーのこと

- イ 数値や計算式を素早く入力するために,数字キーと演算に関連するキーをまとめた部分のこと

- ウ 通常は画面上のメニューからマウスなどで選択して実行する機能を,押すだけで実行できるようにした,特定のキーの組み合わせのこと

- エ 特定機能の実行を割り当てるために用意され,F1,F2,F3というような表示あるキーのこと

【解答】

正解:イ

アは×。Enterキー

イは○。テンキー

ウは×。ショートカットキー

エは×。ファンクションキー

[ip171-57]

デュアルコアプロセッサに関する記述として,適切なものはどれか。

- ア 1台のPCに2種類のOSを組み込んでおき,PCを起動するときに,どちらのOSからでも起動できるように設定する。

- イ 1台のPCに2台のディスプレイを接続して,二つのディスプレイ画面にまたがる広い領域を一つの連続した表示領域にする。

- ウ 同じ規格,同じ容量のメモリ2枚を一組にして,それぞれのメモリに同時にアクセスすることで,データ転送の実効速度を向上させる。

- エ 一つのLSIパッケージに二つのプロセッサ(処理装置)の集積回路が実装されており,それぞれのプロセッサは同時に別々の命令を実行できる。

【解答】

[ip171-58]

スパイウェアの説明はどれか。

- ア Webサイトの閲覧や画像のクリックだけで料金を請求する詐欺のこと

- イ 攻撃者がPCへの侵入後に利用するために,ログの消去やバックドアなどの攻撃ツールをパッケージ化して隠しておく仕組みのこと

- ウ 多数のPCに感染して,ネットワークを通じた指示に従ってPCを不正に操作することで一斉攻撃などの動作を行うプログラムのこと

- エ 利用者が認識することなくインストールされ,利用者の個人情報やアクセス履歴などの情報を収集するプログラムのこと

【解答】

[ip171-59]

タッチパネルの複数のポイントに同時に触れて操作する入力方式はどれか。

ア タッチタイプ イ ダブルクリック ウ マルチタスク エ マルチタッチ

【解答】

正解:エ

アは×。タッチタイプ:キーボードを見ないで打つこと

イは×。ダブルクリック:2回続けてクリック。アプリ起動の機能に多い。

ウは×。マルチタスク:複数のタスクを並行して行うことができる機能

エは○。マルチタッチ:問題文の通り。画面の拡大・縮小に使う

[ip171-60]

情報セキュリティにおける脅威と脆弱性のうち,脆弱性に該当するものはどれか。

ア コンピュータウイルス イ ソーシャルエンジニアリング

ウ 通信データの盗聴 エ 不適切なパスワード管理

【解答】

正解:エ

脅威:損害が発生する潜在的な原因。この存在を除去するのは不可能 →ア・イ・ウが該当

脆弱性:対策の不十分性。脆弱性があると脅威が事件・事故などになる可能性が生じる

→パスワード管理が不適切だと悪意の第三者がなりすまして不正アクセスをする危険性を生じる

→エが○

参照:「脅威,脆弱性,リスク,インシデント」

[ip171-61]

情報セキュリティにおけるディジタルフォレンジックスの説明として,適切なものはどれか。

ア 2台の外部記憶装置に同じデータを書き込むことで,1台が故障しても可用性を確保する方式

イ 公衆回線網を使用して構築する,機密性を確保できる仮想的な専用ネットワーク

ウ コンピュータに関する犯罪や法的紛争の証拠を明らかにする技術

エ ディジタル文書の正当性を保証するために付けられる暗号化された情報

【解答】

[ip171-62]

ISMSに関するトップマネジメントの考え方や基本原理を示す公式な文書はどれか。

ア 情報セキュリティ監査基準 イ 情報セキュリティ実施手順

ウ 情報セキュリティ対策基準 エ 情報セキュリティ方針

【解答】

正解:エ

アは×。情報セキュリティ監査はISMSと似たものだが別の基準

他はISMSで必要な文書であるが、

情報セキュリティ方針=基本方針(セキュリティポリシ)≒宣言書 →エが〇

情報セキュリティ対策基準(スタンダード)=対策基準≒規程類 →ウは×

情報セキュリティ実施手順=実施基準(プロシージャ)≒マニュアル→イは×

(ウは「政府機関の情報セキュリティ対策のための統一基準」のことかもしれないが×)

[ip171-63]

情報セキュリティのリスクマネジメントシステムをリスク特定,リスク分析,リスク評価,リスク対応に分けたとき,リスク対応に含まれるものはどれか。

ア 組織の存在するリスクを洗い出す。

イ リスクの大きさとリスク受容基準を比較して,対象実施の必要性を判断する。

ウ リスクの発生確率と影響度から,リスクの大きさを算定する。

エ リスクへの対処方法を選択し,具体的な管理策の計画を立てる。

【解答】

[ip171-64]

プラグアンドプレイ機能によって行われるものとして,適切なものはどれか。

ア DVDビデオ挿入時に行われる自動再生

イ 新規に接続された周辺機器に対応するデバイスドライバのOSへの組み込み

ウ 接続されている周辺機器の故障診断

エ ディスクドライブの定期的なウイルススキャン

【解答】

正解:イ

アは×。自動再生機能。Windows10では「設定」→「デバイス」で機能オン/オフできる。

イは○。参照:プラグアンドプレイ

ウは×。エラーメッセージが表示される。復旧手段はまちまちだが,ハードウエアや接続の故障でなければデバイスドライバの再設定で解決することが多い。

エは×。個々のアンチウイスルソフトのスケジュール設定で行う。

[ip171-65]

認証局(CA:Certificate Authority)は,公開鍵の持ち主が間違いなく本人であることを確認する手段を提供する。この確認に使用されるものはどれか。

ア ディジタルサイネージ イ ディジタルフォレンジックス

ウ 電子証明書 エ バイオメトリックス認証

【解答】

[ip171-66]

情報処理技術者試験の日程を確認するために,Webブラウザのアドレスバーに情報処理技術者試験センターのURL "https://www.jitec.ipa.go.jp/" を入力したところ,正しく入力しているにもかかわらず,何度入力しても接続エラーとなってしまった。そこで,あらかじめ調べておいたIPアドレスを使って接続したところ接続できた。接続エラーの原因として最も疑われるものはどれか。

ア DHCPサーバの障害

イ DNSサーバの障害

ウ PCに接続されているLANケーブルの断線

エ デフォルトルータの障害

【解答】

正解:イ

アは×。DHCP(Dynamic Host Configration Protocol)はIPアドレス設定を自動化したり一元管理する機能。問題の現象とは無関係

イは○。DNS(Domain Name System)は,URLからIPアドレスを知る機能。URL指定ではエラーになりIPアドレス直接指定で成功したのだから,DNSサーバの障害である。

ウは×。結果として接続できたのだから,LANケーブルは正常

エは×。デフォルトルータは,接続しているルータのルーティングテーブルに該当IPアドレスがないときに接続する上位ルータのこと。これが原因ならインターネットに接続できない。

[ip171-67]

情報の漏洩などのセキュリティ事故が発生したときに,被害の拡大を防止する活動を行う組織はどれか。

ア CSIRT イ ISMS ウ MVNO エ ディジタルフォレンジックス

【解答】

正解:ア

アは○。CSIRT(Computer Security Incident Response Team):情報セキュリティ管理組織

イは×。ISMS(Information Security Management System):情報セキュリティマネジメントシステム。セキュリティ事故を起こさないようにする仕組み

ウは×。MVNO(Mobile Virtual Network Operator):仮想移動体通信事業者。無線通信キャリアの回線を借りて,移動通信サービスを提供する。

エは×。ディジタルフォレンジックス:コンピュータに関する犯罪や法的紛争の証拠を明らかにする技術

[ip171-68]

FTTHの説明として,適切なものはどれか。

ア IEEEが策定した無線通信の規格に準拠し,相互接続性が保証されていることを示すブランド名

イ アナログの電話線を用いて高速のディジタル通信を実現する技術

ウ インターネットなどでファイルを転送するときに使用するプロトコル

エ 光ファイバを使った家庭向けの通信サービスの形態

【解答】

正解:エ

アは×。Wi-Fi(wireless fidelity)

イは×。ADCL(Asymmetric Digital Subscriber Line)

ウは×。FTP(File Transfer Protocol)

エは○。FTTH(Fiber To The Home)

[ip171-69]

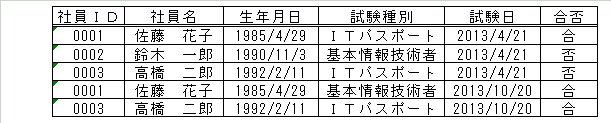

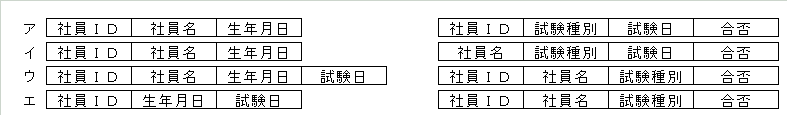

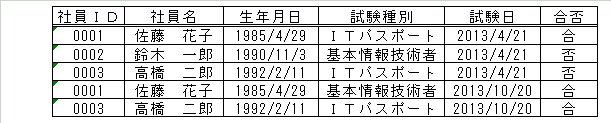

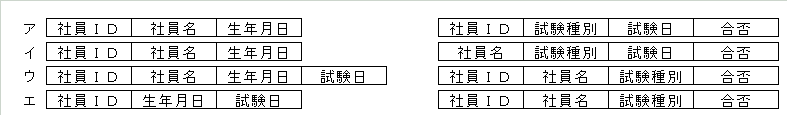

ある会社の社員の情報処理技術者試験の受験状況の一部を次に示す。この表を関係データベースで管理するために,二つの表に分割する方法として,適切なものはどれか。ここで,この会社には同姓同名の社員がいるものとする。

【解答】

正解:ア

アは○。社員IDが決まれば社員名と生年月日が決まるので,社員IDを主キーとする[社員表](左表)になる。他の属性は,社員IDを外部キーとする[試験表](右表)になる。この二つの表は第三正規化の状態になっている。→参照:「正規化」

イは×。同姓同名の社員がいるので,右表の「社員名」では誰の試験結果か不明

ウ・エは×。試験日を左表属性にすると,試験を1回しか受けられなくなる

[ip171-70]

機械語に関する記述のうち,適切なものはどれか。

ア FortranやC言語で記述されたプログラムは,機械語に変換されてから実行される。

イ 機械語は,高水準言語の一つである。

ウ 機械語は,プログラムを10進数の数字列で表現する。

エ 現在でもアプリケーションソフトの多くは,機械語を使ってプログラミングされている。

【解答】

正解:ア

アは○。これらの言語は高水準言語であり,その文法により記述したソースモジュールは,機械語のロードモジュールに翻訳されて実行される。

イは×。機械語は第1世代言語で低水準言語

ウは×。2進法である。それを見やすくするために16進法で表示することが多い。

エは×。ほとんどのアプリは高水準言語で記述されている。

参照:「プログラミング言語の発展」,

「言語プロセッサによる翻訳」

[ip171-71]

Aさんは電子メールの宛先を次のように設定して送信した。この電子メールを受信したYさんは,電子メールに記載されていた送り先全員と送信者に返信の電子メールを送信した。Aさん,Xさん,Zさんの3人のうち,Yさんの送信した電子メールが届く人を全て挙げたものはどれか。

[Aさんの電子メールの宛先設定]

To: X

Cc: Y

Bcc: Z

ア A イ A,X ウ A,X,Z エ X,Z

【解答】

正解:イ

Aからの電子メール

Y:送信者=A,宛先=X,Cc=Y

Yの返信先

送り先全員=X,送信者=A →イが○

BccはZ以外の受信者にはZの存在は見えない

→参照:to, cc, bcc

[ip171-72]

二つの2進数01011010と01101011を加算して得られる2進数はどれか。ここで,2進数は値が正の8ビットで表記するものとする。

ア 00110001 イ 01111011 ウ 10000100 エ 11000101

【解答】

正解:エ

0 1 0 1 1 0 1 0

+)0 1 1 0 1 0 1 1

1 1 1 1 1 (繰り上がり)

0 1 0 0 0 1 0 1 →エが○

[ip171-73]

Webサイトからファイルをダウンロードしながら,その間に表計算ソフトでデータ処理を行うというように,1台のPCで,複数のアプリケーションプログラムを少しずつ互い違いに並行して実行するOSの機能を何と呼ぶか。

ア 仮想現実 イ デュアルコア ウ デュアルシステム エ マルチタスク

【解答】

正解:エ

アは×。仮想現実(VR):現実感を伴う仮想的な世界を提供する技術

イは×。デュアルコア:一つのチップにマイクロプロセッサ中核部分(コア)を2個組み込んだもの

ウは×。デュアルシステム:2系統のコンピュータで同じ処理を行い,結果を照合確認しつつ処理を進める方式

エは○。マルチタスク:問題文の通り

[ip171-74]

通信プロトコルであるPOPの説明として,適切なものはどれか。

ア 離れた場所にあるコンピュータを,端末から遠隔操作するためのプロトコル

イ ファイル転送を行うためのプロトコル

ウ メールサーバへ電子メールを送信するためのプロトコル

エ メールソフトがメールサーバから電子メールを受信するためのプロトコル

【解答】

正解:エ

アは×。Telnet

イは×。FTP(File Transfer Protocol)

ウは×。SMTP(Simple Mail Transfer Protocol)

エは○。POP(Post Office Protocol)

[ip171-75]

ISMSの「計画」,「運用」,「パフォーマンス評価」及び「改善」において,「パフォーマンス評価」で実施するものはどれか。

ア 情報セキュリティリスクアセスメント

イ 内部監査

ウ 不適合の是正処置

エ リスクの決定

【解答】

正解:イ

アは×。運用。リスクアセスメントとは,何を(情報資産)を何から(脅威)どのレベルで(リスクの大きさ,受容リスク)守るのかを検討すること。

イは○。パフォーマンス評価。日常的なチェックや監査は内部で行うのが通常

ウは×。改善

エは×。計画。運用の前提になる。

参照:「ISMSとPDCAサイクル」

[ip171-76]

バイオメトリクス認証に関する記述a~cのうち,適切なものだけを全て挙げたものはどれか。

a 認証装置が大型のこともあり,ノートPCや携帯端末では利用できない。

b 利用者にとってパスワードを記憶する負担がない。

c 利用者の身体的特徴や,筆圧などの行動上の特徴を利用している。

ア a イ a,b ウ a,c エ b,c

【解答】

正解:エ

aは×。指紋認証などは小型であり,モバイル環境ですでに利用されている。

bは○。自分の身体に備わっている

cは○。これがバイオメトリクス認証の定義

したがって,エが○

参照:「バイオメトリクス認証」

[ip171-77]

ベンチマークテストに関する記述として,適切なものはどれか。

- ア システム内部の処理構造とは無関係に,入力と出力だけに着目して,様々な入力条件に対して仕様どおりの出力結果が得られるかどうかを試験する。

- イ システム内部の処理構造に着目して,分岐条件や反復条件などを網羅したテストケースを設定して,処理が意図したとおりに動作するかどうかを試験する。

- ウ システムを設計する前に,作成するシステムの動作を数学的なモデルにし,疑似プログラムを用いて動作を模擬することで性能を予測する。

- エ 標準的な処理を設定して実際にコンピュータ上で動作させて,処理に掛かった時間などの情報を取得して性能を評価する。

【解答】

[ip171-78]

DBMSにおいて,あるサーバのデータを他のサーバに複製し,同期をとることで,可用性や性能の向上を図る手法のことを何というか。

ア アーカイブ イ ジャーナル ウ 分散トランザクション エ レプリケーション

【解答】

正解:エ

アは×。保管すること,保管を目的としたファイル

イは×。更新前後のトランザクションのログファイル

ウは×。複数の場所に分散したデータベース。ネットワークにより統合したデータベースとして扱える

エは○。レプリカ(複製)を作ること。

[ip171-79]

情報セキュリティにおける完全性を維持する対策の例として,最も適切なものはどれか。

ア データにディジタル署名を付与する。

イ データを暗号化する。

ウ ハードウェアを二重化する。

エ 負荷分散装置を導入する。

【解答】

正解:ア

アは○。完全性。改ざんの有無を確認できる。再送により正しい情報が得られる

署名は暗号化も伴うので機密性でもあるが,イと比較すると,アのほうが完全性に近い

イは×。機密性。第三者に漏洩しない

ウは×。可用性。トラブル発生時でも使える

エは×。可用性。利用度が増大しても安定して使える

参照:「機密性・完全性・可用性」

[ip171-80]

情報セキュリティを脅かすもののうち,ソフトウェアの脆弱性を修正するパッチを適用することが最も有効な対策となるものはどれか。

ア 総当たり攻撃 イ ソーシャルエンジニアリング

ウ バッファオーバフロー エ ポートスキャン

【解答】

正解:ウ

アは×。総当たり攻撃:ブルートフォース攻撃ともいう。ロボット(ソフトウェア)により,片っ端から文字列を発生してパスワードを盗取する手口

イは×。ソーシャルエンジニアリング:情報技術を用いずに電話などによりパスワードなどを聞き出す手口

ウは○。バッファオーバーフロー攻撃:プログラムが確保した入力用のデータ領域(バッファ)を超えるサイズのデータを入力することで,攻撃者が仕組んだ悪意のプログラムを実行させる手口。プログラム修正(パッチ)が必要

エは×。ポートスキャン攻撃:アクセス可能な通信ポートを調査して,そのポートから不正アクセスする手口

ウ以外は,運営者のソフトウェアに起因するものではない。

[ip171-81]

Webサーバの認証において,同じ利用者IDに対してパスワードの誤りがあらかじめ定められた回数連続して発生した場合に,その利用者IDを自動的に一定期間利用停止にするセキュリティ対策を行った。この対策によって,最も防御の効果が期待できる攻撃はどれか。

ア ゼロディ攻撃 イ パスワードリスト攻撃

ウ バッファオーバフロー攻撃 エ ブルートフォース攻撃

【解答】

正解:エ

アは×。ゼロディ攻撃:セキュリティホールが発見されてから,ウイルス対策ソフトの修正パッチが提供されるまでに行われる攻撃

イは×。パスワードリスト攻撃:何らかの方法で得たパスワードリストを片っ端から試みる手口。対策にはアクセス回数を制限するのが有効であるが,ブルートフォース攻撃のほうが試行回数が多いので,エを○とする。

ウは×。バッファオーバーフロー攻撃:プログラムが確保した入力用のデータ領域(バッファ)を超えるサイズのデータを入力することで,攻撃者が仕組んだ悪意のプログラムを実行させる手口。通常はパスワードを知られた後での攻撃

エは○。ブルートフォース攻撃:総当たり攻撃ともいう。ロボット(ソフトウェア)により,片っ端から文字列を発生してパスワードを盗取する手口。対策にはアクセス回数を制限するのが有効

[ip171-82]

企業内において,不審な相手から届いた電子メールの添付ファイルを誤って開いてしまったところ,使用していたPCがウイルス感染を強く疑う挙動を示した。このPCの使用者がまず最初に取るべき行動として,適切なものはどれか。

ア ウイルス定義ファイルを最新にし,ウイルスの検査と駆除を行う。

イ その電子メールを削除し,PCを再起動する。

ウ ネットワークからPCを切り離してシステム管理者に連絡する。

エ ハードディスクを初期化の上,OSを再インストールする。

【解答】

正解:ウ

緊急操作の基本

被害を拡大させないことが重要→ネットワークを切断して他のPCの感染を防ぐ。

使用者が勝手に除去操作をしようとすると,状況把握が困難になる(現状保存)→管理者に連絡

→ウが○

アは×。ウイルス感染を防ぐ手段。日常の対策である。

イは×。電子メールを削除しても,すでにPCの他場所にウイルスが仕込まれていることがある。

エは×。そこまでしなくても削除することが可能。

[ip171-83]

ISMSにおける情報セキュリティリスクの特定に関する記述において,a,bに入れる字句の適切な組合せはどれか。

ISMSの[ a ]における情報の機密性,[ b ]及び可用性の喪失に伴うリスクを特定する。

a b

ア 適用範囲外 完全性

イ 適用範囲外 脆弱性

ウ 適用範囲内 完全性

エ 適用範囲内 脆弱性

【解答】

正解:ウ

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)

aが適用範囲内であるのは自明→ア・イは×

bは,情報セキュリティの3要件として,機密性,完全性,可用性がある。→ウは○,エは×

[ip171-84]

ネットワークの構成のうち,WANに該当するものはどれか。

ア 自社が管理する通信回線を使用して,同一敷地内の建物間を結ぶネットワーク

イ 自社ビル内のフロアを結ぶネットワーク

ウ 通信事業者の通信回線を使用して,本社と他県の支社を結ぶネットワーク

エ フロア内の各PCを結ぶネットワーク

【解答】

正解:ウ

WAN(Wide Area Network:広域回線網)は,自社以外(通信事業者)が構築した通信回線(公衆回線や専用回線)を利用したネットワーク。遠隔地間のネットワークはWANになる。→ウが○

すべてが自社構築の通信回線を利用するものはLAN(Local Area Network:構内回線網)。同一敷地内,同一建物内は自由に回線を設置できる。→ウ以外は×

参照:WAN

[ip171-85]

無線LANで使用するESSIDの説明として,適切なものはどれか。

ア アクセスポイントのMACアドレス

イ 使用する電波のチャネル番号

ウ デフォルトゲートウェイとなるアクセスポイントのIPアドレス

エ 無線のネットワークを識別する文字列

【解答】

正解:エ

ESSID(Extended Service Set IDentifier)とは,アクセスポイントとパソコンの間のネットワークに名前をつけ,それが一致しないパソコンとは通信しない仕組み →エが○

ア・ウは×。機器に付けられるMACアドレスやIPアドレスではない。

イは×。チャネル番号は無線ネットワークの周波数域。端末接続時にアクセスポイントと同じチャネル番号が自動的に設定される。

[ip171-86]

AさんはBさんの公開鍵を持っている。Bさんの公開鍵を使ってAさんができることはどれか。

ア Aさんのディジタル署名を作成でき,Bさんへの通信に付与する。

イ Bさんが確実に受け取ったという通知を自動返信させることができる電子メールを送信する。

ウ Bさんだけが復号できる暗号文を作成できる。

エ Bさんへの通信の内容が改ざんされた場合に,Aさんが検知できる。

【解答】

正解:ウ

アは×。自分の秘密鍵で署名するので,他人の公開鍵を知らなくても作成できる。

イは×。自動返信は,メールソフトがもつ機能で,暗号方式とは無関係

ウは○。AはBの公開鍵で電文を暗号化する。それを復号できるのはBの秘密鍵

エは×。改ざんを検知できるのはBである

参照:「電子署名の概要」,

「ハイブリッド暗号方式」

[ip171-87]

E-R図に関する記述として,適切なものはどれか。

ア 構造化プログラミングのためのアルゴリズムを表記する。

イ 作業の所要期間の見積りやスケジューリングを行い,工程を管理する。

ウ 処理手順などのアルゴリズムを図で表記する。

エ データベースの設計に当たって,データ間の関係を表記する。

【解答】

[ip171-88]

外出先でPCをインターネットに直接接続するとき,インターネットからの不正アクセスを防ぐために使用するものとして,適切なものはどれか。

ア ICカード認証 イ パーソナルファイアウォール

ウ ハードディスクパスワード エ ファイル暗号化ソフト

【解答】

正解:イ

アは×。ICカードはパソコンの利用制限になるが,利用しているパソコンへの攻撃は防げない

イは○。パーソナルファイアウォール(personal firewall)とは,インターネットへの常時接続環境でウイルスや不正アクセスを防ぐ個人向けのファイアウォール。モバイル環境でも有効

ウは×。ハードディスクパスワード とは,パスワードを設定したパソコンでなければハードディスクを認識できなくする仕組み。インターネットからのパソコンへのアクセスとは無関係

エは×。ファイル暗号化ソフトにより機密ファイルの閲覧などは防げるが,インターネットに限定したものではない。

[ip171-89]

情報処理に関する用語a~dのうち,関係データベースの関係演算だけを全て挙げたものはどれか。

a 結合 b 射影 c 順次 d 選択

ア a,b イ a,b,c ウ a,b,d エ a,d

【解答】

[ip171-90]

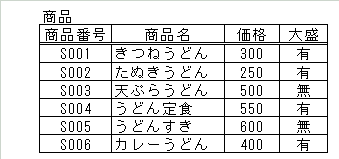

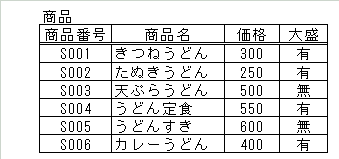

関係データベースで管理している「商品」表に対して次の三つの操作a~cを行ったとき,得られる値が大きい順に操作を左から並べたものはどれか。ここで,「%}は0文字以上のの任意の文字列を表すものとする。

[操作]

a 大盛が「有」でかつ商品名が「%うどん%」で選択される商品の数を求める。

b 価格が400以上かつ550以下で選択される商品の数を求める。

c 商品名が「うどん%」で選択される商品の数を求める。

ア a,b,c イ b,c,a ウ c,a,b エ c,b,a

【解答】

正解:ア

商品番号 操作a 操作b 操作c

S001 ○ × ×

S002 ○ × ×

S003 × ○ ×

S004 ○ ○ ○

S005 × × ○

S006 ○ ○ ×

個数 4 3 2

a>b>c → アが○

[ip171-91]

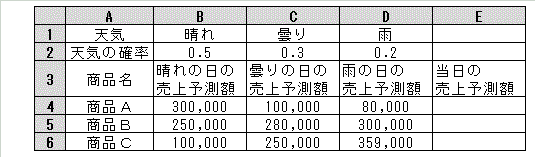

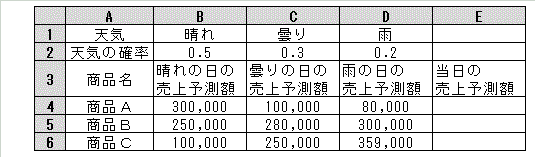

表計算ソフトを用いて,天気に応じた売行きを予測する。表は,予測する日の天気(晴れ,曇り,雨)の確率,商品ごとの天気別の売上予測額を記入したワークシートである。セルE4に商品Aの当日の売上予測額を計算する式を入力し,それをセルE5~E6に複写して使う。このとき,セルE4に入力する適切な式はどれか。ここで,各商品の当日の売上予測額は,天気の確率と天気別の売上予測額の積を求めた後,合算した値とする。

ア B2*B4+C2*C4+D2*D4

イ B$2*B4+C$2*C4+D$2*D4

ウ $B2*B$4+$C2*C$4+$D2*D$4

エ $B$2*$B$4+$C$2*$C$4+$D$2*$D$4

【解答】

正解:イ

売上予測値(行4~6)は各行の値を用いる(相対参照)

天気確率(行2)は常に同じ行の値を用いる(絶対参照)$を付ける

→イが○

[ip171-92]

CPUのキャッシュメモリに関する説明のうち,適切なものはどれか。

ア キャッシュメモリのサイズは,主記憶のサイズよりも大きいか同じである。

イ キャッシュメモリは,主記憶の実効アクセス時間を短縮するために使われる。

ウ 主記憶の大きいコンピュータには,キャッシュメモリを搭載しても効果はない。

エ ヒット率を上げるために,よく使うプログラムを利用者が指定して常駐させる。

【解答】

正解:イ

アは×。主記憶のサイズと比較して非常に小さい

イは○。これがキャッシュメモリの目的

ウは×。主記憶が大きいコンピュータは,主記憶とCPU間の転送が多い用途に使われるので,実効アクセス時間短縮が有効

エは×。常駐プログラムとは無関係。キャッシュメモリへの移動はOSの管理

参照:キャッシュメモリ

[ip171-93]

OSS(Open Source Software)を利用した自社の社内システムの開発に関する行為として,適切でないものはどれか。

- ア 自社でOSSを導入した際のノウハウを生かし,他社のOSS導入作業のサポートを有償で提供した。

- イ 自社で改造したOSSを,元のOSSのライセンス条件に同業他社での利用禁止を追加してOSSとして公開した。

- ウ 自社で収集したOSSをDVDに複写して他社向けに販売した。

- エ 利用したOSSでは期待する性能が得られなかったので,OSSを独自に改造して性能を改善した。

【解答】

[ip171-94]

利用者が,トークンと呼ばれる装置などで生成した毎回異なる情報を用いて,認証を受ける認証方式を何というか。

ア ディジタル署名 イ パスワードクラック

ウ パスワードポリシ エ ワンタイムパスワード

【解答】

[ip171-95]

あるWebサイトからIDとパスワードが漏洩し,そのWebサイトの利用者が別のWebサイトで,パスワードリスト攻撃の被害にあったしまった。このとき,Webサイトで使用していたIDとパスワードに関する問題点と思われる記述はどれか。

ア IDとパスワードを暗号化されていない通信を使ってやり取りしていた。

イ 同じIDと同じパスワードを設定していた。

ウ 種類が少ない文字を組み合わせたパスワードを設定していた。

エ 短いパスワードを設定していた。

【解答】

正解:イ

パスワードリスト攻撃とは,何らかの手段で攻撃者がユーザIDとパスワードのリストを入手して,それを用いた攻撃手段。

アは×。漏洩した原因であり,パスワードリスト攻撃への対処ではない。

イは○。別のWebサイトで別のパスワードを使用していれば攻撃を防げる。

ウ・エは×。攻撃者はすでにパスワードを知っているのだからパスワードの複雑さは無関係

[ip171-96]

ネットワークにおける輻輳に関する記述として,適切なものはどれか。

ア 回線の接続が一瞬途切れ,通信データのパケットが消失すること

イ 経路情報が書き換えられ,通信データが誤った宛先に届くこと

ウ 通信が急増し,ネットワークの許容量を超え,つながりにくくなること

エ 一つのパケットを不特定多数のノードに対して同時に送信すること

【解答】

正解:ウ

アは×。輻輳による現象

イは×。輻輳とは直接の関係はない

ウは○。輻輳の説明

エは×。輻輳の原因

参照:輻輳

[ip171-97]

携帯電話会社が発行する,契約情報を記録したICカードであり,携帯電話機などに差し込んで使用するものを何というか。

ア B-CASカード イ PCカード ウ SDカード エ SIMカード

【解答】

正解:エ

アは×。B-CASカード:テレビ受信機に付けられる限定受信方式を行うためのICカード

イは×。PCカードはパソコンに差し込むカードの総称。単なる記憶装置として使うものもあるし,特定のアプリを入れておくものもある。

ウは×。SDカード(Secure Digital Card):フラッシュメモリを用いた切手大のカード。携帯電話やデジタルカメラのどの記憶媒体として用いられる。

エは〇。SIMカード:問題文の通り

[ip171-98]

社外秘の情報が記録されている媒体などを情報漏洩が起こらないように廃棄する方法として,適切なものはどれか。

ア CDやDVDは,粉砕してから廃棄する。

イ PCの場合は,CPUを破壊してから廃棄する。

ウ USBメモリの場合は,ファイルとフォルダを削除してから廃棄する。

エ 紙の資料は,メモ用紙などに利用せず,密封して一般のゴミと一緒に廃棄する。

【解答】

正解:ア

アは○。物理的に読めなくなる。

イは×。情報はCPUではなく内蔵HDDなど補助記憶装置に保存されている。

ウは×。「削除」はその領域を再利用可能にするだけであり物理的には残っている。それを復元する手段がある。

エは×。廃棄プロセスで漏洩する。シュレッダにかけるのが適切

[ip171-99]

文書をAさんからBさんに送るとき,公開鍵暗号方式を用いた暗号化とディジタル署名によって,セキュリティを確保したい。このとき,Aさんの公開鍵が使われる場面はどれか。

ア Aさんが送る文書の暗号化

イ Aさんが送る文書へのディジタル署名の付与

ウ Bさんが受け取った文書に付与されたディジタル署名の検証

エ Bさんが受け取った文書の復号

【解答】

正解:ウ

アは×。文書の暗号化は受信者の公開鍵

イは×。署名は送信者の秘密鍵

ウは○。署名確認は送信者の公開鍵

エは×。文書の復号は受信者の秘密鍵

参照:「ハイブリッド暗号方式」

[ip171-100]

無線LANにおいて,あらかじめアクセスポイントへ登録された機器だけに接続を許可するセキュリティ対策はどれか。

ア ANY接続拒否 イ ESSIDのステルス化

ウ MACアドレスフィルタリング エ WPA2

【解答】

正解:ウ

アは×。ANY接続拒否とは,正規の手続きをしていないパソコンとの接続を拒否する機能

イは×。ESSIDとはパソコンとアクセスポイント間のネットワークの識別名。ステルス化とは,それをパソコンに見せなくすること

ウは○。MACアドレスフィルタリングとは問題文の通り。パソコンMACアドレスを登録

エは×。WPA2とは標準的な無線LANの暗号規格

参照:無線環境でのアクセス制御