拡大図

拡大図

JPCERTコーディネーションセンター 「CSIRTマテリアル」(最終更新: 2021年) https://www.jpcert.or.jp/csirt_material/

「CSIRTマテリアルは、組織的なインシデント対応体制である「組織内CSIRT」の構築を支援する目的で作成したものです。

これから自組織内にCSIRTを構築しようと考えている組織の方が、それまでのインシデント対応経験をもとに、既存の体制を整理したり、見直したりしてCSIRTの構築に繋げる際の参考として頂くことを意図しています。一連の資料では組織内CSIRTが一般的に備えるべき機能や能力等について説明していますが、すべての組織内CSIRTがそれらを達成しなければならないというものではありません。それぞれの組織の状況に応じた適切なCSIRTの形があり、本資料がそれを見つける際の助けとなれば幸いです。

CSIRTマテリアルは、次の三部作から成る。

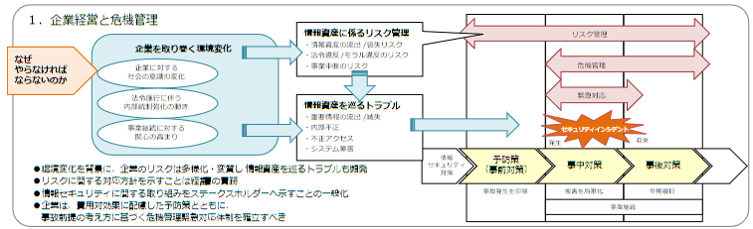

1. 企業経営と危機管理 1.1. 企業を取り巻く環境変化 1.2. 情報資産を巡るトラブル 1.3. 情報資産に係るリスク管理 1.4. 強化・実現すべき機能 - 危機管理/緊急対応 2. 危機管理/緊急対応体制の実現に向けて 2.1. 危機管理/緊急対応体制の概念 2.2. 危機管理/緊急対応体制の意義 2.3. 組織内 CSIRT の事例 2.4. 実現方法 3. 危機管理/緊急対応体制の活用に向けて 3.1. フィードバックによる組織強化 3.2. アウトソーシングの活用とその限界 3.3. 適切な維持・運営のために

拡大図(左)

拡大図(右)

拡大図(左)

拡大図(右)

利害関係者は企業に対して、公正性と透明性の確保、法令順守、安全、環境保護、利用者の保護、社会的責任や説明責任を果たすことを高いレベルで求めるようになった。

コーポレートガバナンスが脆弱な企業では、問題の発覚の遅延、対応策の誤り、不誠実な対外説明などによってさらなる状況の悪化を招く。

改正会社法では、「損失の危険の管理に関する規程その他の体制」すなわちリスク管理体制の整備が求められている。

特に、業務のIT依存性や情報資産の価値が高い企業は、情報資産に係るリスクが大きく、そうしたリスクの監視や対応組織・手順等の整備など、リスク管理のしくみの確立が必須となる。

自然災害対策やテロ対策として、事業継続管理(BCM:Business Continuity Management)/事業継続計画(BCP:Business Continuity Plan)が重視されている。

英国規格協会

BCM のガイドラインとなる「BS25999-1:事業継続管理-第1部実践規範」

BCMS(事業継続マネジメントシステム)に関する認証基準となる「BS25999-2:事業継続管理-第2部 仕様」

を発行

これらはそれぞれISO22301 および ISO22313 へ引き継がれ国際規格化されている。

トラブルの類型パターン

多様なパターンがある。

・脅迫や売買目的による不正

・モバイル機器の紛失・盗難

・外部クラウドサービスの設定不備による流出

・従業員による誤操作・誤送信により流出

理由の如何を問わず、社会的信用を失うだけでなく、被害者による集団訴訟により情報流出元企業の損害賠償責任が認定されるなど、金銭的損失にもつながっている。

従業員や退職者、関係者、委託社員などが故意またはミスなどによって、業務上知り得た情報や権限を利用して組織の情報資産に対して行う侵害行為を指す。

情報管理体制の不備(例:担当者が異動してもその ID のアクセス権を変更していない、特権の使用に対する監視が十分にできていないなど)が事件を誘引していると考えられる。

コンピューターウイルスに感染した多数のPCをネットワーク化(ボットネット)して一斉攻撃や脅迫、迷惑メールの大量送信等を行う行為や、顧客情報の詐取やウイルス頒布のための踏み台化を狙い企業のWebサイトへの侵入を試みる行為が増加している。

標的にされ攻撃を受けたサイトは、通常の業務がダウンさせられたり、利用者にウイルスが拡散するなど、多大な被害を被る。

踏み台にされるサイトも被害を受ける。標的にされサイトからは、踏み台にされたサイトからの攻撃に見える。少なくとも踏み台にされたセキュリティ対策の不備が指摘される。

攻撃対象を特定の企業や人物に限定した「標的型攻撃」の脅威や「APT(Advanced Persistent Threat、先進的で執拗な脅威)」の脅威も高まっている。

金融機関や証券取引所、航空会社等といった社会インフラを支える重要機関において、システム障害に起因するサービス停止が度々発生するようになった。

障害の原因は、合併に伴うシステム統合、ソフトウェアバグ、操作ミスなどの内部的要因だけでなく、近年では DoS 攻撃やマルウェアによる破壊行為といった外部からの攻撃に起因するものもある。

いずれのケースにおいても結果的に深刻な社会的影響をもたらしている。

この背景には、次にようなことが指摘されている。

情報資産リスクの具体化と整理

自社の情報管理だけでなく、関係企業間における情報共有が脆弱点となって、技術情報をはじめとする情報資産の流出・喪失リスクが高まっている。

取引先や関係会社等との戦略的提携に基づき、円滑かつ創発的な情報共有を実現し、効果的・効率的にバリューチェーンを形成する必要がある。自社だけでなく、関係企業のセキュリティにも対処する必要がある。

情報資産の流出・喪失リスクを抑制しつつ、バリューチェーンの価値を最大化する取り組みが要求される。

社会的影響の大きい重要インフラ業種だけでなく、最近では製品製造・販売の一連の業務プロセスを構成するサプライチェーン傘下の企業の部品供給がボトルネックになるケースも見られる。

セキュリティ体制が、部門別に責任を分担している場合、各部門の業務効率化が優先され全体最適の対策がなおざりにされたり、迅速な対処が困難なことも生じる。

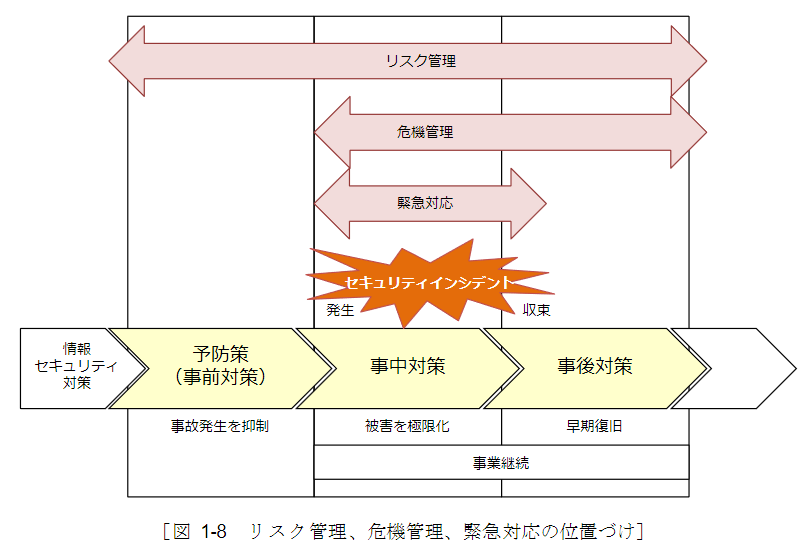

危機管理/緊急対応を包含して、全社的に継続して改善することをリスク管理という。

ISO 31000(JIS Q 31000)では、 情報セキュリティマネジメントを次のように体系化している。

リスクアセスメント リスクの特定(何を何から守るのかの列挙) リスクアセスメント(優先順位の決定) リスク対応(どのような対処をするのか) 情報セキュリティ対策(具体的な対策) リスク対応 リスク受容(保有) リスク回避 リスク移転(転嫁、共有) リスク軽減(低減)

CSIRTマテリアルでは、情報セキュリティ対策を時間的推移みより、図のように区分している。

企業が情報セキュリティ対策に臨む方針として重要なのは、リスクがゼロにならないことを受け入れ、費用対効果に配慮した適切な予防策(情報セキュリティインシデントの発生を抑制する対策)を選択するとともに、「不測の事態は常に起こりうるもの」すなわち「事故前提」の考え方に基づき、インシデント対応に重点を置いた事中・事後対策(被害の局限化、早期復旧、事業継続)を打ち出すことにある。

ただし、これまでの事中・事後対策は、予防策に比べその場凌ぎの印象が否めない。今、求められているのは、情報セキュリティインシデントに対処するための戦略的・計画的な機能すなわち危機管理/緊急対応体制の確立である。内部統制やリスク管理体制、事業継続、利害関係者への説明責任を念頭に社内の情報セキュリティに関するルール・体制を見直し、望ましい危機管理/緊急対応体制を強化・実現すべきであろう。

画像部拡大

画像部拡大

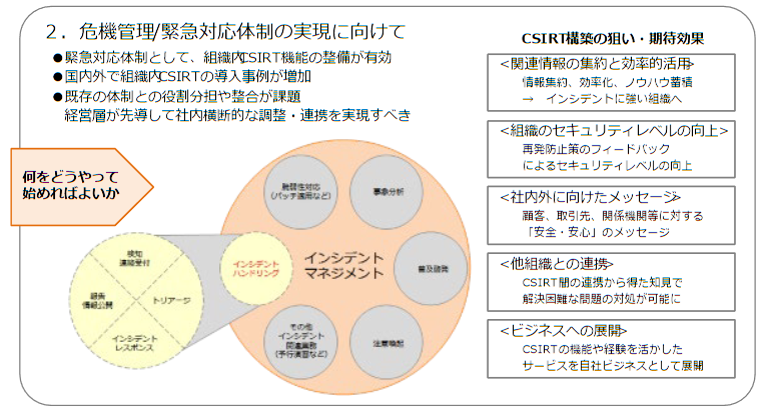

緊急対応(インシデントハンドリング)は、主に以下の4つの機能で構成される。

4つの機能の一部もしくは全部を有し、インシデントハンドリングの実務を担う体制のことを、「CSIRT: Computer Security Incident Response Team」と呼ぶ。

CSIRT は、

・発生した事象を検知およびその報告を受け、

・組織におけるインシデントと判断でき、

・解決に向けた対応および調整ができき、

・特にインシデントの発生抑止あるいは解決のため、外部との技術的な連携ができる

機能あるいはチームである。

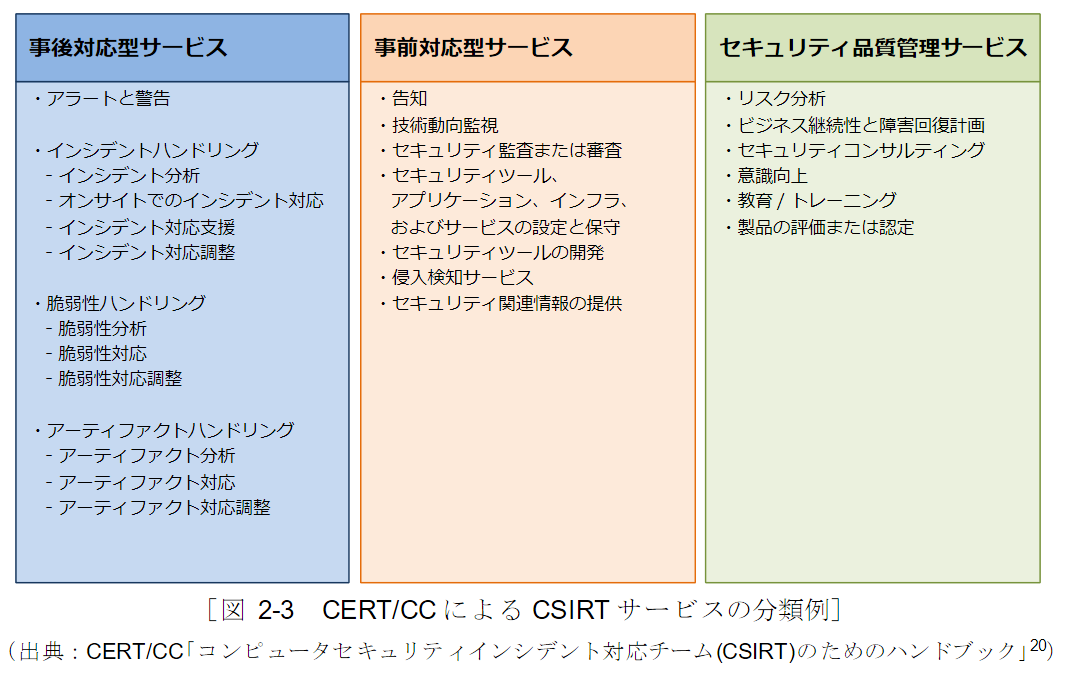

なお、CSIRT では上記のインシデントハンドリングだけでなく、組織の状況や方針に沿って、多様なサービス(例:脆弱性 17ハンドリング、アーティファクト 18ハンドリング、セキュリティ監査、監視、教育/トレーニング等)もカバーしているケースが見られる。

例えば、CERT/CC では、CSIRT のサービス分類例を下図のように整理している。

拡大図

拡大図

企業組織における危機管理の体制は、リスク管理体制に包含されている形態が一般的で、具体的には、委員会等の会議体が設置されるケースが多いと考えられる。

委員会は常設とは限らず、インシデントの発生時のみ立ち上がるアドホックな体制であることも珍しくない。

<図 2-4 危機管理委員会メンバー例>

企業における危機管理委員会などの危機管理体制の整備は、会社法に係る法令順守(リスク管理体制の整備)の一環としても有効である。

一方、緊急対応体制については、国内においても CSIRT やそれに準ずるインシデント対応体制の設置が進んできているもののその伸びは鈍化しており、未だ有効なインシデント対応体制を備えていない企業も多い。

情報セキュリティインシデント対応の責任や権限を明確にしないまま、消去法的に情報システム部門に背負わせている場合、経営層は次のような問題が顕在化することに留意しなければならない。

経営層は、危機管理体制(危機管理委員会等)と連動する形で、緊急対応体制として情報セキュリティインシデント対応を担当する部署やチームの責任と権限を明確化し、事中・事後対策の強化を図ることが重要である。

経営層のイニシアチブのもとで、関連部門との横断的な調整・連携が可能な体制を整えるとともに、その活動が通常の業務に優先して行えるよう、必要な権限を付与することが必要である。

このような体制を具現化したものが CSIRT である。なお、CSIRT は「インシデント対応を専門に行う組織」である必要はなく、「インシデント対応を担当する機能」として設置することが重要である。

ISMS(情報セキュリティマネジメントシステム)の国際標準である ISO/IEC 17799:2000(JIS X 5080:2002)「情報セキュリティマネジメントの実践のための規範」は、2005 年に改訂され ISO/IEC 17799:2005(JIS Q 27002:2006)となり、その後、ISO/IEC 27002:2007へと移行した。2005 年の改訂では、11領域の一つとして「情報セキュリティインシデントの管理」が追記されている。

JIS Q 27002:2006 における「情報セキュリティインシデントの管理」の構成 13. 情報セキュリティインシデント管理 13.1 情報セキュリティの事象及び弱点の報告 13.1.1 情報セキュリティ事象の報告 13.1.2 セキュリティ弱点の報告 13.2 情報セキュリティインシデントの管理及びその改善 13.2.1 責任及び手順 13.2.2 情報セキュリティインシデントからの学習 13.2.3 証拠の収集

「情報セキュリティインシデントの管理」については、他に技術文書として ISO/IEC 27035-125および ISO/IEC 27035-226が作成されている。同文書では、インシデント対応チーム(IRT: Incident Response Team)を軸に、次の取り組みを、プロセスモデル(計画準備段階、利用段階、レビュー段階、改善段階)を用いて確立することを示している。

BCMS(事業継続マネジメントシステム)の認証基準である ISO 22301(1.1(3)参照)では、「事業継続手順の確立及び実施」の項において「Incident response structure(インシデント対応体制)」が挙げられている。

経済産業省「IT サービス継続ガイドライン」(1.2(4)参照)では、「IT サービス継続計画」の構成要素の一つであり、緊急事態発生時における情報システムの迅速な復旧・再開に向けた体制および対応方法を定める「事後対応計画(緊急時対応計画)」の中の記載項目例として「緊急時対応体制」が挙げられている。

フォレンジック(forensic)とは、コンピュータやネットワーク、外部メモリなどから情報を収集・解析し、法的証拠として活用すること。

ISO/IEC 27002:2007(JIS Q 27002:2006)において証拠の収集が推奨されている。実装に際しては CSIRT の活 動においてカバーするのが最も効率的である。逆に、今や CSIRT の役割となりつつある法的な問題の解決、情報詐取等の事実関係の確認のためには、フォレンジックが不可欠とされる。

以下のモデルあ、いずれも一長一短の特徴であり、組織の抱えるリスクや組織内 CSIRT の設置目的、組織構造、リソース、サービス対象の範囲等によって、最適なモデルは異なる。

インシデントレスポンスの能力を計測する基準

組織内 CSIRT を構築する際の手順

① 経営層から理解を得る

② 組織内の現状把握

③ 組織内 CSIRT 構築活動のためのチーム結成

④ 組織内 CSIRT の設計と計画

⑤ 必要な予算やリソースの獲得

⑥ 組織内 CSIRT 関連規則類の整備

⑦ CSIRT 要員(スタッフ)への教育

⑧ CSIRT の告知と活動開始

CSIRT の構築時に解決すべき典型的な課題

経営層が情報セキュリティインシデントについて知見が乏しい場合、CSIRT の整備を進めるためには、CSIRT の必要性やメリット、CSIRT がないことによる問題点、CSIRT 構築に必要なコストなどを明確にして説得しなければならない。

情報システム部門のミッションはまず情報インフラの運用や障害対応であり、情報セキュリティインシデントへの対応は技術的・権限的に容易ではない。

それにもかかわらず、企業が CSIRT 的な機能を情報システム部門に担当させている場合、深刻な問題が生じうることは、「2.2(2)a)既存の体制の限界と CSIRT」で示したとおりである。

したがって、組織内 CSIRT の機能を確立する際には、既存の情報システム部門の活動範囲や役割、責任、権限等を明確にする必要がある。

<図2-12 CSIRT と IT 部門の活動範囲の関係の例>

組織設計において、既存の体制との実務に係る整合性の確保は極めて重要である。

情報資産に係る脅威別に対応を整理すると、右図において、従来からⅡ・Ⅲは総務部門が、Ⅳは情報システム部門が担当しているが、I については明確な担当部署がなく、その場凌ぎで対応してきた。

しかし、昨今のリスクの高まりを踏まえ、事中・事後対策を強化する方策として、

I に対応する CSIRT を設置することが有効と考えられる。

さらに、事業継続を重視する場合には CSIRT がⅠとⅣを担当するモデル、

情報漏えい防止を重視する場合には総務部門の傘下で CSIRT が I・Ⅱ・Ⅳを担当するモデル

もありうる。

組織の論理で導出された役割分担が、現場の従業員が理解できないと混乱して、結果的に対応が遅れる可能性もある。

報告先の各窓口における適切なルールの導入と組織内への十分な説明が必要である。場合によっては、報告先の窓口を一本化することも検討すべきであろう。

当事者の部門や情報システム部門に加え、総務部門(内部犯行の際の対応)、法務部門(関係省庁・法執行機関との調整)、営業・渉外・広報部門(顧客・取引先等への説明)等との円滑な連携も必要になる。経営層のリーダーシップが期待される。

情報セキュリティインシデントに対応する上で、現場レベルでは調整が困難な場合、より上位の階層に報告し、対応する「エスカレーション」が必要となる局面が起こりうる。

エスカレーションを適用する各レベルの設定(部署内→事業所内→部門内→部門間→企業間)

エスカレーションを適用する条件、

適用を判断する権限の設定、

適用のための手続き

等を規定する必要がある。

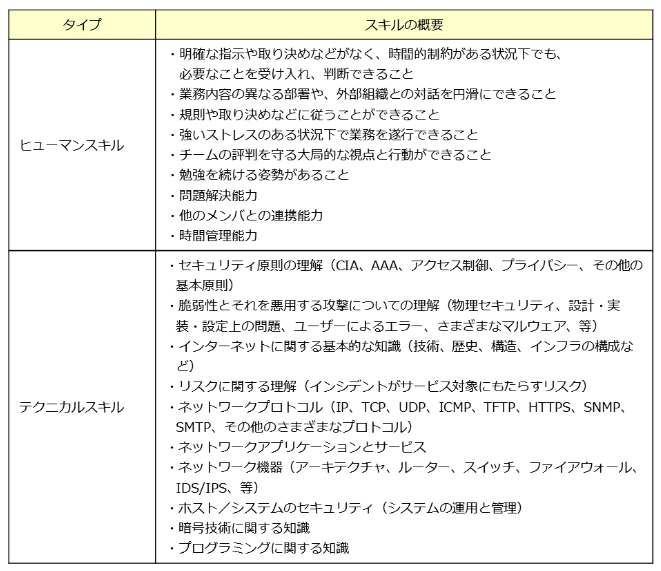

CSIRT 要員に必要なスキルは下表のように多様である。しかし、実際には、このすべてを網羅する人材を必要数確保できるケースは少ないので、何を優先するかを判断する必要がある。

その際、最も重要となるスキルは、インシデントレスポンスにおける分析能力ではなく、サービス対象者や他の CSIRT を含む外部組織や機関との積極的な情報交換すなわちコミュニケーションのスキルである点に留意する必要がある。

画像部拡大

画像部拡大

トラブルの再発防止策の適用は、本来、危機管理体制の役割であるが、危機管理体制の多くが実際には委員会等の会議体であることを考えると、実態的には緊急対応体制、すなわちCSIRT がその推進役を担う形が妥当である。

経営層から見ても、CSIRT がトラブル処理だけでなく、組織強化に寄与することで、CSIRT を導入した効果が明確化し、対外的な説明も容易になるため、効果的な形態といえる。

CSIRT の活動に PDCA サイクルの概念を導入することが有効である。

CSIRT はトラブルシューティングを行うだけでなく、

その内容を分析し、再発防止策まで検討して、

現場にそれを反映するとともに、

得られた知見を集約し、今後の対応に役立てる

という展開が考えられる(上図の画像部拡大)。

再発防止策は、効果という視点だけでなく、業務の継続性という視点から導出すること、着実に適用されるよう、改善の仕組みを組織内に整備することが望まれる。

短期的には、組織内 CSIRT の運営で要員確保が困難ばときは、社外のウトソーシングサービスを活用する選択も考えられる。しかし、全般的・総合的な CSIRT アウトソーシングモデルは実現していない。

遠隔監視やインシデント分析・原因追及など、インシデントハンドリングやインシデントレスポンスの部分的な機能支援は、どの企業でも共通要素は多くアウトソーシングしやすいが、トリアージやエスカレーション、組織内連携、リスクコミュニケーションなどの機能は、組織や業務の状況、事業環境等の内部事情により異なり、アウトソーシングするのが困難である。

立ち上げた危機管理体制/緊急対応体制を継続的に維持・発展させていくためには、全体的なフレームやルールに加え、適切なメンテナンス策が必要である。

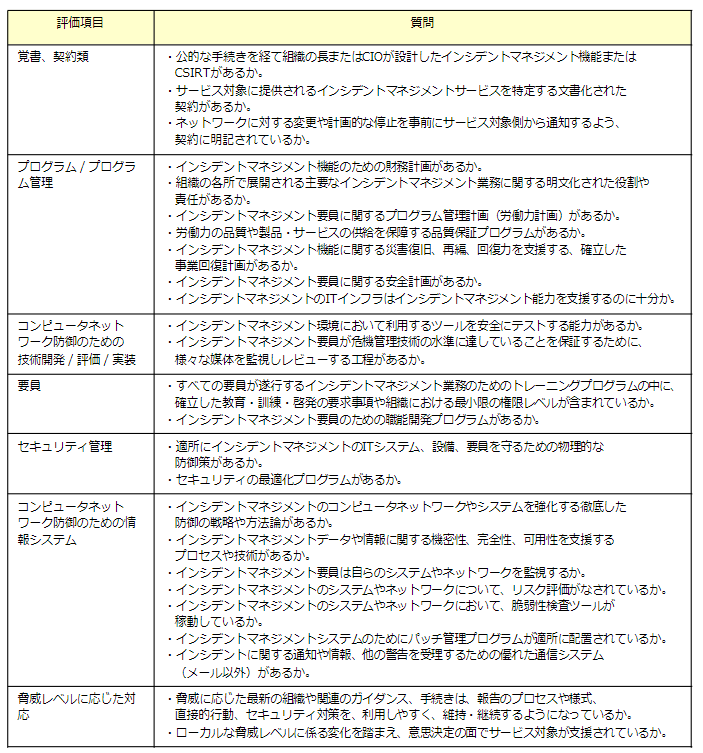

CERT/CC が発行した文書「Incident Management Capability Metrics Version 0.1」では、

重要なデータや資産の「防護(protect)」

インシデントや脆弱性の「検出(detect)」

インシデント発生後の「対処(respond)」

インシデントマネジメントの「維持(sustain)」

の4つの視点から、CSIRT を含むインシデントマネジメント能力に関する評価指標を示している。

表中には明確に言及されていないが、異常に気づいた際の対応やCSIRT 要員への協力、再発防止策の受け入れなど、従業員に向けたインシデント対応に関する教育・啓発も非常に重要な継続的課題である。